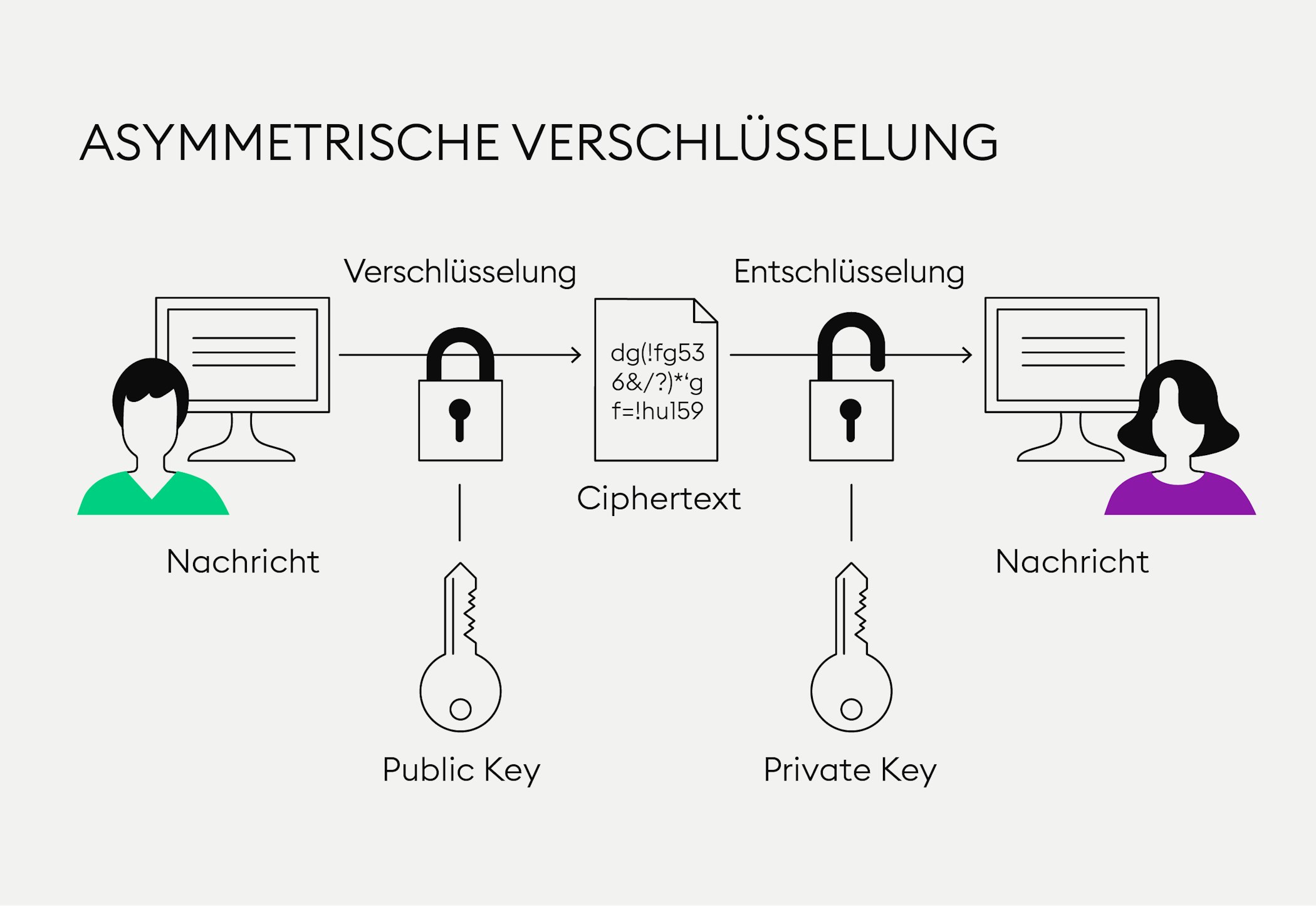

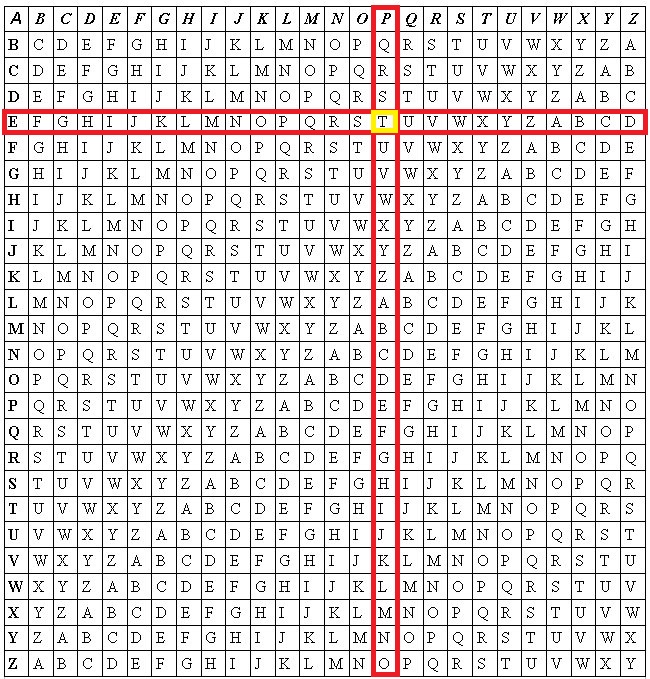

Kryptographie - ein Exkurs Kodieren/Dekodieren, Verschlüsseln/Entschlüsseln, Chiffrieren/Dechiffrieren zum Zweck der Geheimhaltung, zur Authentifizierung, - ppt video online herunterladen

Rosetta-Stein, Schlüssel Zum Dechiffrieren Von ägyptischen Hieroglyphen Stockbild - Bild von volkstümlich, baumwollstoff: 124220069

![Caesar Verschlüsselung: Erklärung, Beispiel & Java · [mit Video] Caesar Verschlüsselung: Erklärung, Beispiel & Java · [mit Video]](https://d3f6gjnauy613m.cloudfront.net/system/production/videos/001/606/143bacec485b22300928baddd078056a1791878a/Thumbnails_Verschl%C3%BCsselung_Thumbnail.png?1683199456)

![faecher:informatik:oberstufe:kryptographie:einfuehrung:substitution:start [] faecher:informatik:oberstufe:kryptographie:einfuehrung:substitution:start []](https://info-bw.de/_media/faecher:informatik:oberstufe:kryptographie:einfuehrung:substitution:konzepte_und_fs.drawio.png)